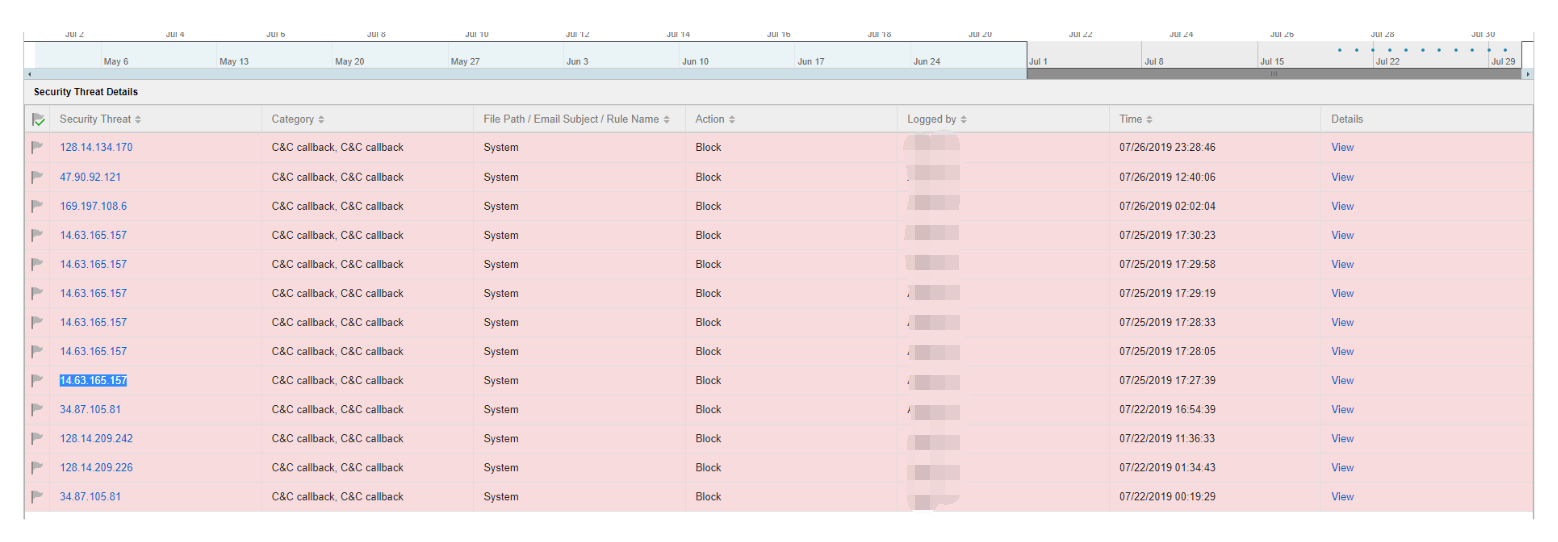

下班前半个小时,用户突然发现几天没登陆的服务器有个安全事件弹窗,我急忙调出这台服务器最近的日志,好家伙,C&C IP黑名单和CVE漏洞命中了几条,我是既感觉刺激又感觉开心,因为成功化解了一波攻击,而用户却一副忧心忡忡的表情,毕竟谁也不知道,下一次还会有什么样子的攻击事件。

简单分析攻击链,old school but practical,扫描器探路,对脆弱主机直接exploit利用,攻陷目标之后尝试call back被安全产品拦截,清理木马,排期做一次Windows patch就能解决问题,跟用户解释清楚,再加固好服务器就下班了,但是在车上,我突然思考一个问题:

抵御外部攻击的这件事情上,我好像没有做什么。

我只不过是事先调教好了一堆的安全产品,设好告警通知,然后事后分析了一下日志,根据实际情况加固了服务器。那么真正的功臣可能还是背后各种各样的安全研发团队,是他们为我们提供了更多自动化且不间断的保护,当然还有许多的bug hunter。

近年来,随着攻击行为的自动化,未来的世界好像并不需要我这样的角色存在,攻击者与防御者在进行一场自动化的机器对抗。攻击者可以结合类似shodan.io的东西,精确针对脆弱主机发起攻击,尝试突破限制,进一步拿下控制权,最后利用类似C&C方式达到持续控制效果,“念念不忘,必有几个倒霉主机回响”。防御者仍然可以利用传统的网络控制手段,甚至隔离手段保护自己,也可以用repid7,tenable这样的产品发掘自身漏洞,尽早修复脆弱点,还可以部署虚拟化,沙箱,应用控制这样的安全工具,将层层结构都做到独立且安全,当然别忘记蜜罐和EDR。其实讲了那么多,我发现这一切都涉及太多的机器,有软件,有硬件,而我能做就是学习它们,利用它们,保护它们。差点漏了一个很重要的博弈例子:杀毒软件。云查杀,启发式查杀应该都被玩烂了,攻击者想做免杀绕过也越来也难,但路子也是越来越猥琐,现在已有安全厂家为小小的杀毒终端嵌入了离线机器学习,专门针对无文件攻击,外加行为分析,用户累加可疑程度达到一定阈值,即便你有Microsoft的证书,一样先斩后奏。

此刻,这些机器它们都是我的辅助工具,当未来它们有了更出色的决策能力之后,可能我将变成它们的辅助工具。两年前在北京的ISC我第一次听到机器对抗的概念,演讲嘉宾还提问了当下是机器的对抗还是人的对抗?两年后的今天,我深信这已经是机器对抗的年代。知道为什么互联网行业的培训特别多吗?因为互联网行业瞬息万变,而我们最擅长搞焦虑,卖鸡汤,哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈,希望在未来与攻击者的博弈中,我还有按“更新按钮”的机会。